Was nimmt in Wirklichkeit die meiste Zeit eines Softwareentwicklers in Anspruch?

Die meisten Entwickler lieben es, sich auf die Programmierung neuer Funktionen zu konzentrieren und dabei ausgefeilte moderne Prinzipien und Entwurfsmuster anzuwenden. Wenn danach alles perfekt funktioniert und alle Unit-Tests positiv durchlaufen, sollte ein Gefühl des Erfolgs und des Triumphes eintreten… in einer idealen Welt…

Die Realität sieht jedoch so aus, dass die meisten Entwickler etwa 80 % ihrer Zeit damit verbringen, Bugs zu finden und zu beheben. Diese Arbeit kann mühsam sein und bereitet Entwicklern nicht gerade Freude, vor allem, wenn die Suche nach Fehlern und die Korrektur des Codes sehr zeitaufwändig ist.

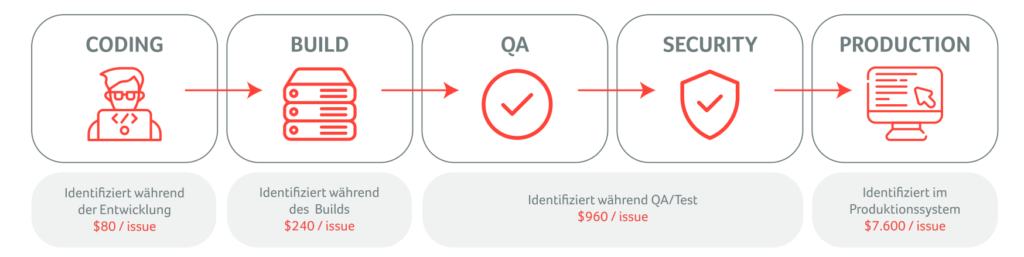

Es stimmt, dass die Suche nach Codefehlern oder Fehlern in der Architektur des Codes für die Entwickler schmerzhaft und frustrierend ist. Aber sicherheitsrelevante Bugs oder Probleme sind für Ihr Unternehmen am schmerzhaftesten. Sie öffnen allen, die böswillige Absichten haben, leicht die Tür für Datenpannen und Ransomware-Angriffe. Ausgerechnet derartige Sicherheitsprobleme sind aber von modernen Entwicklungsumgebungen nicht leicht zu erkennen.

Gewissenslose Angreifer

- Im September 2020 wurde das Universitätsklinikum Düsseldorf angegriffen und Hacker waren in der Lage, 30 Server des Krankenhauses zu verschlüsseln. Dies führte dazu, dass Notfallpatienten nicht aufgenommen und versorgt werden konnten. So musste zum Beispiel eine Notfallpatientin in ein weiter entferntes Krankenhaus in Wuppertal gebracht werden. Es heißt, dass ihre Behandlung erst nach einer Stunde Verzögerung erfolgen konnte. Leider hat sie deshalb nicht überlebt. (https://www.deutschlandfunk.de/notaufnahme-geschlossen-der-hackerangriff-auf-die-uniklinik-100.html)

- Im April 2023 führte ein Cyberangriff auf das Krankenhaus „Clínic“ in Barcelona dazu, dass an einem Tag 150 Operationen und 3000 Patiententermine abgesagt werden mussten. Sogar die Strahlentherapie für Krebspatienten musste verschoben werden. (https://www.bitdefender.com/blog/hotforsecurity/ransom-house-cybercrime-gang-hits-hospital-clinic-de-barcelona/)

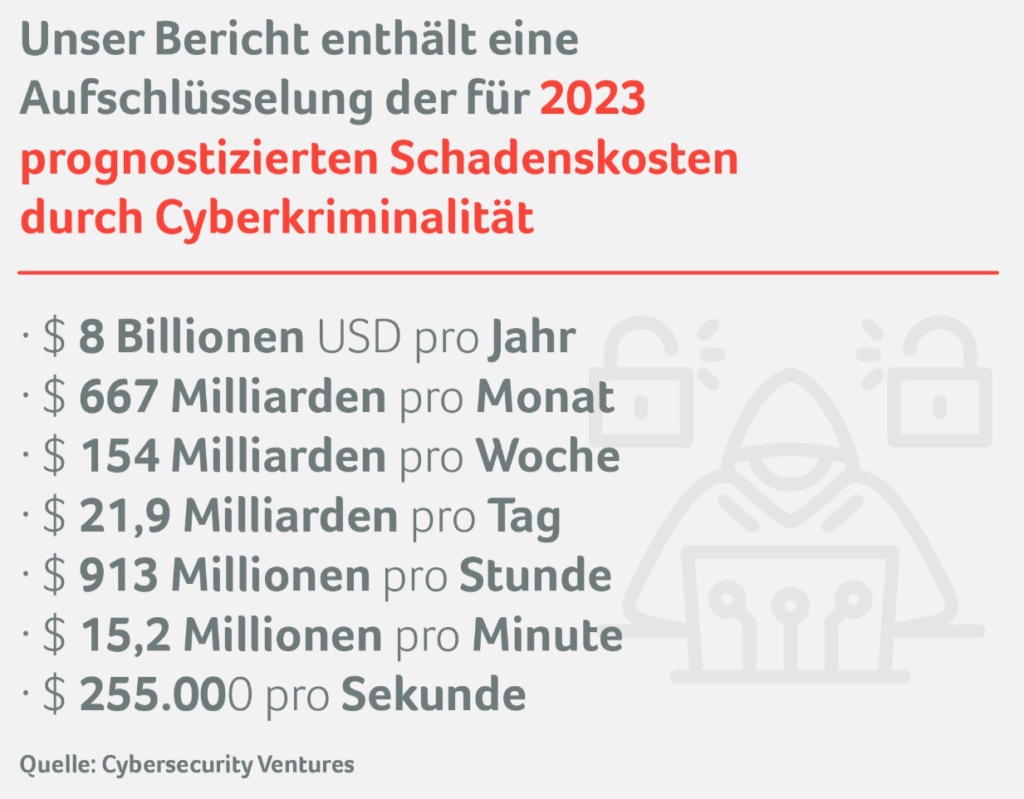

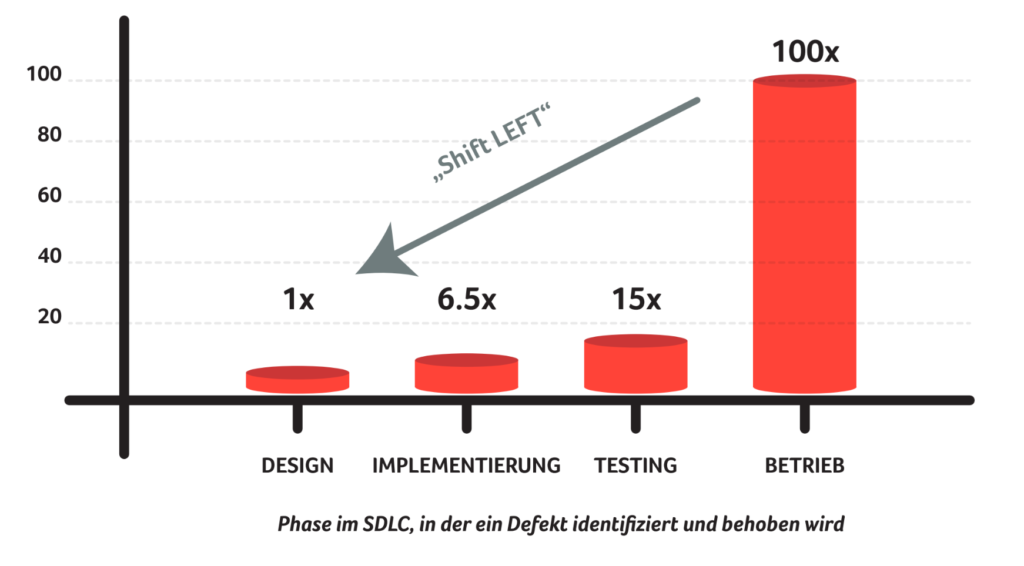

Es gibt noch einen weiteren schmerzhaften Punkt für Unternehmen in Bezug auf Softwarefehler und -probleme: die Kosten für ihre Behebung. Der Zeit- und Arbeitsaufwand für die Behebung von sicherheitsrelevanten Problemen, die in einem bereits installierten System eines Kunden festgestellt werden, ist exponentiell viel höher als ihre Behebung der in der Entwurfs- und Coding-Phase des Projekts.

„Shift Left“ kann die Kosten um das Hundertfache senken. Ziel ist es, die meisten Probleme so früh wie möglich in der Entwicklung zu finden oder sogar zu versuchen, sie in der Entwurfsphase zu vermeiden.

Was bedeutet also „Shift Left“ für Ihr Unternehmen?

Ihre Entwickler brauchen:

Training

- Bereitstellung von Schulungen/Seminaren zum genauen Verständnis von Security Issues:

- Static Application Security Testing (SAST)

- Scannt nur den Code Ihrer Anwendung und identifiziert häufige Fehler oder unsichere Teile.

- Software Composition Analysis (SCA)

- Konzentriert sich auf die verwendeten Bibliotheken und Pakete, um bekannte Schwachstellen zu identifizieren und schlägt sogar mögliche Upgrades auf höhere Versionen vor, um Schwachstellen zu entschärfen.

- Dynamic Application Security Testing (DAST)

- DAST-Tests kennen den Code überhaupt nicht. Stattdessen wird Ihre Anwendung selbst zur Laufzeit getestet, um Angriffsziele zu identifizieren.

- Die wichtigsten Sicherheitslücken kennenlernen (z. B. OWASP Top10) durch spezifische Seminare

- Tipp: Nutzen Sie Live Security Training Platformen, die simulierte Laborumgebungen beinhalten wie https://www.securecodewarrior.com/ oder https://portswigger.net/web-security.

- Durchführen von sicherheitsbezogenen monatlichen Vorträgen (Brown Bag Sessions) für die Community ihrer Entwickler (persönlich oder per Videokonferenz).

- Die Themen, die in diesen Brown Bag Sessions erörtert werden sollen, können von Ihren eigenen Entwicklern vorgeschlagen und präsentiert werden, oder Sie können Gastredner einladen, die Success Stories präsentieren.

- Was ist eine „Brown Bag Session“? Ein Treffen, das in der Regel während des Mittagessens stattfindet und einen informellen und oft kooperativen Ansatz verfolgt: Von den Teilnehmern wird erwartet, dass sie ihr eigenes Mittagessen mitbringen (daher die Bezeichnung „Brown Bag“), wenn sie während des Treffens essen wollen.

- Static Application Security Testing (SAST)

Tools

- Plugins für ihre Entwicklungsumgebung, wie SAST-Plugins, um ihren Code vor dem Einchecken scannen zu können.

- DevSecOps: Automatisierte CI/CD-Pipelines in einer dedizierten Engineering Platform, die z.B. via SAST & DAST Ihren Code scannen und containerisierte Anwendungen ausführen und testen, nachdem sie in das Code-Repository übertragen wurden.

- Es sollten Anwendungen für die Sicherheitsorchestrierung (z. B. OWASP DefectDojo) zur Verfügung stehen, um die identifizierten Schwachstellen nachzuverfolgen (im besten Fall: Übertragung von Scan Reports, vollautomatisch integriert in der CI-Pipeline).

- Nutzen Sie die über Kali Linux verfügbaren Penetrationstest-Tools (z.B. OWASP ZAP, nmap, Nikto, Burp Suite, … ), um Angriffsvektoren zu identifizieren.

Experten

- Beauftragen Sie simulierte Angriffe und Identifizierung unbekannter Angriffsvektoren mit Hilfe von (internen oder externen) Penetrationstest-Teams. Diese Penetrationstests müssen verpflichtend sein, und die Tests müssen in regelmäßigen Abständen und bei jedem Major Update ihrer Anwendung wiederholt werden.

Wenn Sie wissen möchten, wie wir auch Ihr Unternehmen mit erfolgserprobten Prozessen und Initiativen unterstützen können, kontaktieren Sie uns bitte unter: shift-left-now@anic-gmbh.de